Gwizdek ratujący życie

29 sierpnia 2013, 06:43Park On-hee, Kim Myeoung-soo i Jang Young-seo z Kyung Hee University zaprojektowali gwizdek dla ofiar katastrof. Ma on postać plastikowej kulki ze świecącą w ciemności na zielono gumową wstawką.

Powstaje botnet na Linuksie?

8 stycznia 2015, 10:00Zdaniem ekspertów z firmy Avast, niedawno odkryty koń trojański atakujący Linuksa, może tworzyć botnet, który zostanie wykorzystany w przyszłości podczas ataków DDoS.

NASA upamiętnia astronautów

29 lutego 2016, 14:18NASA upamiętnia Eliota See i Charlesa Bassetta II, dwóch astronautów, którzy zginęli przed 50 laty. Jednak lista osób, które poniosły śmierć w czasie, gdy były członkami Korpusu Astronautów, jest znacznie dłuższa.

Rocznie pająki pochłaniają 400-800 mln ton ofiar

15 marca 2017, 06:33Zoolodzy z Uniwersytetów w Bazylei i Lund wyliczyli, że rocznie pająki zjadają ok. 400-800 mln ton ofiar. Autorzy publikacji z The Science of Nature opowiadają, że istnieje ponad 45 tys. gatunków pająków, a ich zagęszczenie może sięgać nawet 1000 osobników na metr kwadratowy. To wszystko sprawia, że pająki są jedną z najbogatszych w gatunki i najbardziej rozpowszechnionych grup drapieżników.

Zidentyfikowano toksynę, za pomocą której skolopendra obezwładnia 15-krotnie większe ofiary

24 stycznia 2018, 12:53Zespół specjalistów z kilku chińskich instytucji zidentyfikował składnik jadu skolopendry z podgatunku Scolopendra subspinipes mutilans, który pozwala jej obezwładnić o wiele większe od siebie ofiary. Znaleziono także antidotum, co na pewno ucieszy wszystkich cierpiących ugryzionych, trafiających na izby przyjęć w Azji czy na Hawajach.

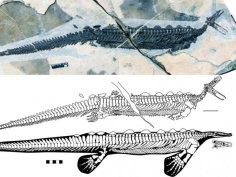

Eretmorhipis carrolldongi - gad-dziobak z wczesnego triasu

28 stycznia 2019, 11:59Obecnie nie ma żadnych innych stworzeń przypominających dziobaka, jednak ok. 250 mln lat temu w płytkim morzu, które znajdowało się na terenie dzisiejszych Chin, żyło zwierzę znajdujące ofiary za pomocą chrzęstnego dzioba. Gad Eretmorhipis carrolldongi z dolnego triasu został opisany na łamach Scientific Reports.

Cyberprzestępcy wykorzystują pandemię do własnych celów

21 marca 2020, 13:10Cyberprzestępcy postanowili wykorzystać pandemię koronawirusa do własnych celów. Wiele firm zajmujących się cyberbezpieczeństwem donosi o rosnącej liczbie ataków, przede wszystkim phishingowych. Szczególnie uaktywnili się przestępcy w Chinach, Rosji i Korei Północnej.

Niespodziewane odkrycie podczas poszukiwania wraku okrętu z II wojny światowej

25 stycznia 2022, 10:47Niedawno firma Caladan Oceanic pochwaliła się znalezieniem wraku okrętu USS Johnson, zatopionego w 1944 roku. Jednak zanim trafiono na okręt, zauważono coś, co poruszyło nie historyków, a biologów. A odkrycia dokonano przypadkiem, gdy podczas poszukiwania okrętu batyskaf kierowany przez Victora Vescovo zboczył o kilka kilometrów z kursu.

Pluskwiak używa narzędzi, by polować na pszczoły

21 maja 2025, 06:24Naukowcy z Chińskiej Akademii Nauk i Chińskiego Uniwersytetu Rolnicznego opisali, jak pluskwiaki z gatunku Pahabengkakia piliceps wykorzystują narzędzia do polowania na nieposiadające żądeł pszczoły Trigona collina. P. piliceps to wyspecjalizowany drapieżnik, którego przetrwanie zależy od T. collina. Nimfy pluskwiaków polują na pszczoły, P. piliceps składa też jaja w ich gnieździe.

Chiny i USA najbardziej zagrożone przez asteroidy

28 marca 2007, 08:28Uczeni od dawna zastanawiali się, które kraje mogą ponieść największe szkody w wyniku zderzenia Ziemi z meteorytem. Przeprowadzali symulację rozprzestrzeniania się fal tsunami czy trzęsień Ziemi.